€ 5.0955 →

|

$ 4.3795 →

|

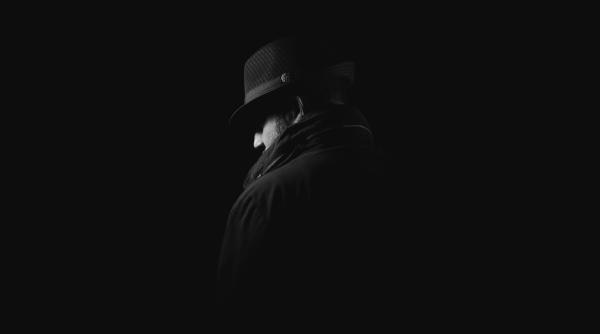

Un malware care putea să transfere comenzi de pe un dispozitiv infectat pe altul fără a fi conectat la Internet era distribuit de grupul de atacatori cibernetici Platinum, arată o cercetare recentă a experţilor de la Kaspersky Lab

Cercetătorii au pornit de la investigarea unei campanii complexe de spionaj cibernetic, menită să fure informaţii de la entităţi diplomatice, guvernamentale şi militare din Asia de Sud.

"Campania a durat aproape şase ani şi a avut legături cu alte atacuri recente din regiune. O investigaţie mai amplă asupra instrumentelor şi metodelor folosite în campanie i-a condus pe cercetători la concluzia că atacatorul este grupul Platinum - un atacator de spionaj cibernetic pe care îl crezuseră dispărut. Pentru ca activitatea sa să rămână neobservată o perioadă atât de lungă, grupul a codat informaţiile folosind o tehnică denumită steganografie, care ascunde faptul că ar fi transmisă vreo informaţie", se arată într-un comunicat de presă al Kaspersky Lab, transmis miercuri AGERPRES.

Potrivit sursei citate, steganografia este practica de a transfera date într-un format ascuns, astfel încât nici să nu fie bănuită existenţa acestor date. Astfel, diferă de criptografie, care ascunde datele.

Folosind steganografia, autorii campaniilor de spionaj cibernetic pot rămâne vreme îndelungată într-un sistem infectat, fără să trezească suspiciuni. Această metodă a fost folosită de grupul Platinum, o acţiune colectivă împotriva guvernelor şi a organizaţiilor care au legătură cu acestea, din Asia de Sud şi Sud-Est. Ultima activitate cunoscută a grupului fusese detectată în 2017.

"În cazul operaţiunii Platinum, recent descoperite, comenzile malware erau incluse în codul HTML al unui site. Tastele "tab' şi "spaţiu' nu schimbă modul în care codul HTML este reflectat pe o pagină web, astfel încât autorii au codat comenzile într-o secvenţă specifică a acestor două taste. Prin urmare, comenzile erau aproape imposibil de detectat în traficul reţelei, pentru că malware-ului de-abia apărea, ca să acceseze un site care nu era suspect şi nu era detectabil în traficul general. Pentru a detecta malware-ul, cercetătorii au trebuit să verifice programele capabile să încarce fişiere pe dispozitiv. Dintre acestea, experţii au observat unul care se comportă ciudat, în sensul în care, de exemplu, accesa serviciul cloud public Dropbox pentru administrare şi era programat să funcţioneze doar în anumite momente. Cercetătorii şi-au dat seama ulterior că acest lucru se întâmpla pentru a ascunde activitatea malware printre procesele care funcţionează în timpul orelor de muncă, atunci când comportamentul său nu ar trezi suspiciuni. De fapt, downloader-ul extrăgea şi încărca date şi fişiere pe şi de pe dispozitivul infectat", se arată în comunicat.

Practic, malware-ul folosit avea alte caracteristici care îi permit să funcţioneze în secret o perioadă îndelungată. De exemplu, putea să transfere comenzile nu doar din centrul de comandă, ci şi de pe un dispozitiv infectat pe altul şi, astfel, puteau ajunge pe dispozitive care erau parte din aceeaşi infrastructură cu cele atacate, dar care nu erau conectate la Internet.

Pentru a reduce riscul de a cădea victimă unor operaţii complexe de spionaj cibernetic, specialiştii în domeniu recomandă, printre altele, organizarea de training-uri de conştientizare privind securitatea cibernetică pentru angajaţi, respectiv implementarea de soluţii EDR (Endpoint Detection and Response).

Fiți la curent cu ultimele noutăți. Urmăriți DCNews și pe Google News